●이메일 악용 ‘아마데이’ 악성코드 위협

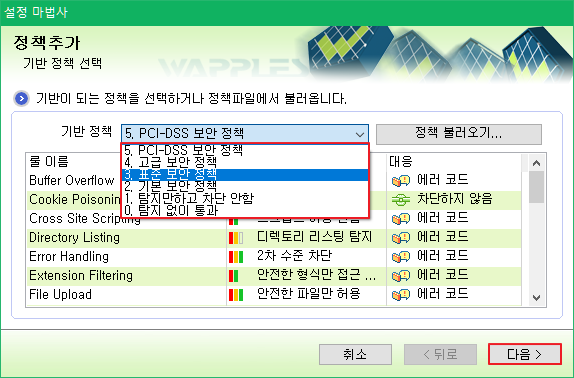

2023년 제3분기의 말웨어 위협 통계에 대한 안랩의 보고는 다음과 같은 주요 내용을 포함합니다:악성 코드형으로 점유율 1. 다은 로더(45.6%):전자 메일 첨부 파일을 매개로 감염되는 말웨어에서 “아마 데이”이 대표적입니다.2. 인호 스치라ー(36.4%):사용자 정보를 탈취하는 말웨어에서 “에이전트 테슬라”,”폼 북”등이 포함됩니다.3. 백도어(14.4%):원격으로 시스템 제어를 가능하게 하는 말웨어에서 “레드 라인”이 대표적입니다.4. 런 섬 웨어(3.4%):시스템을 잠그고 복구를 위한 금전을 요구하는 악성 코드, 예를 들면”마롯크스”. 5. 동전 마이너(0.1%)및 뱅킹(0.1%):각각 암호 통화 채굴 및 뱅킹 정보 탈취를 목적으로 하는 악성 코드.특징과 유포 방식-“AmaDay”는 E메일을 통해서 악성 문서 파일 형태로 유포됩니다.-“인포 스틸러”은 스팸 메일 첨부 파일과 MS-SQL의 취약성을 통해서 유포됩니다.-“뒷문”은 웹하드 크랙, 게임 핵 프로그램을 통해서 유포됩니다.-“란 섬 웨어”은 부적절한 계정 정보를 이용한 MS-SQL표적 공격을 통해서 유포됩니다.예방 및 진단 정보 1.개인 사용자를 위한 대응-출처 불명의 전자 메일 첨부 파일의 실행 자제-소프트웨어 업데이트 및 보안 패치 적용-주기적인 비밀 번호 변경-보안 백신 프로그램에 의한 실시간 악성 코드 검사 및 차단 2.조직을 위한 대응-PC, OS, SW, 웹 사이트의 보안 점검 및 패치 적용-내부 직원 대상 보안 교육 실시-관리자 계정 인증 이력 모니터링-멀티 팩터 인증 도입 및 기타 예방 대책 마련, 이런 통계는 현재 사이버 보안 위협 환경에 대한 중요한 통찰을 제공하고악성 코드의 유형과 유포 방식에 대한 이해를 바탕으로 효과적인 예방 및 대응 전략을 수립하는데 도움이 됩니다.

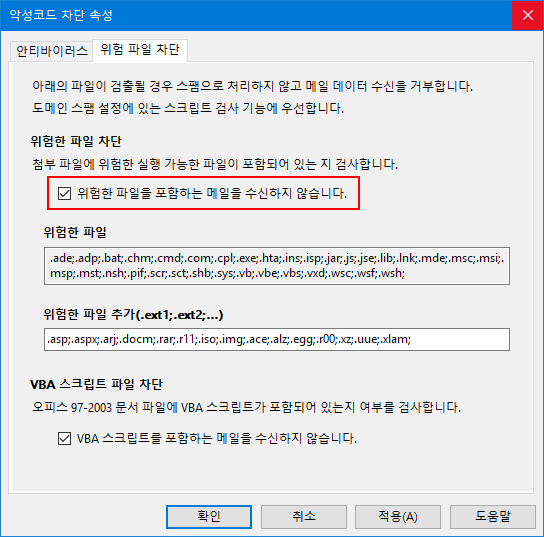

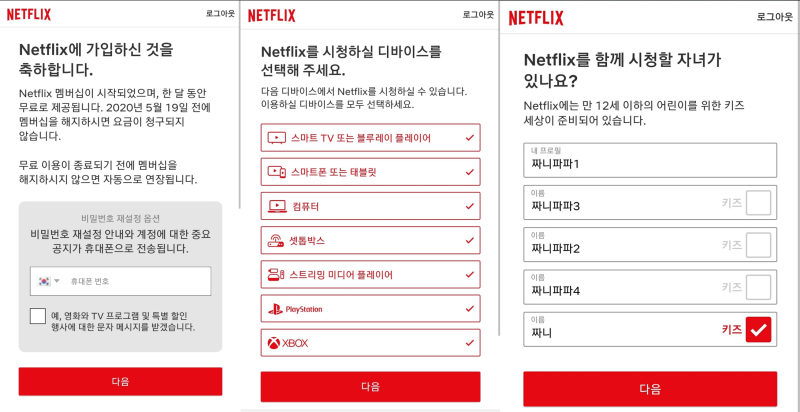

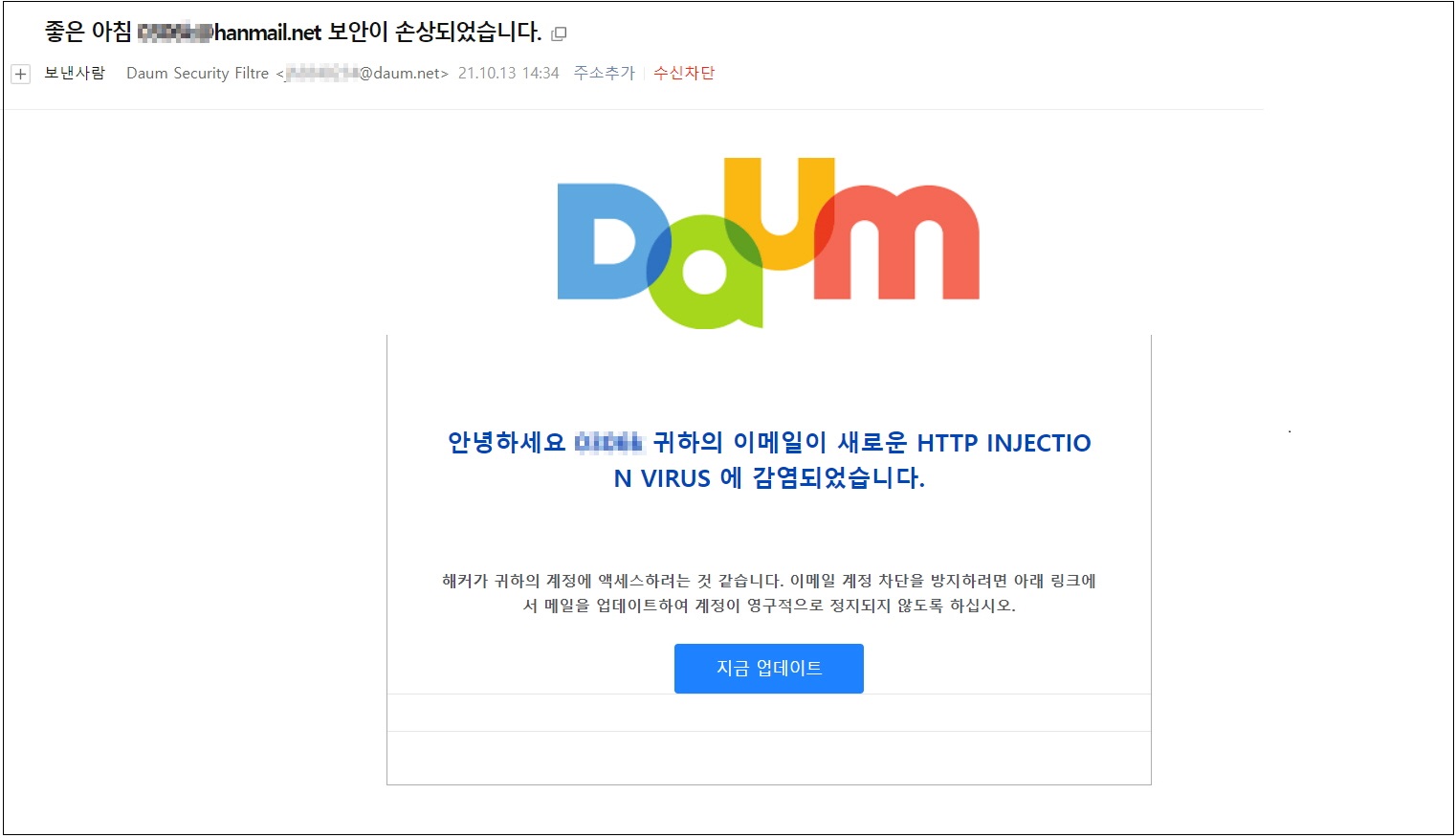

“Amazay”악성 코드는 E메일을 통해서 유포되는 대표적인 악성 코드의 하나이며 2023년 제3분기 동안 주요 위협으로 간주되었습니다.이 악성 코드의 특징과 위협을 분석하면 다음과 같습니다.Amazay악성 코드의 특징 1.유포 방식:-주로 전자 메일을 통해서 악성 문서 파일 형태로 유포됩니다.-전자 메일 첨부 파일을 통해서 이용자가 파일을 다운로드하고 실행하면 감염됩니다.-과거에는 유명 메신저 프로그램으로 위장하고 유포된 이력도 있습니다.2. 작동 방식:-감염 때 공격자의 명령을 받고 정보 탈취, 추가 악성 코드 다운로드 등을 실시합니다.-시스템 내부에 침투하는 기업 또는 개인의 보안에 심각한 위협을 줍니다.3. 목표:-일반 사용자 기업 유저까지 폭넓게 타깃을 겨냥합니다.-특히 기업 환경에서 중요한 정보를 다루는 사용자가 주요 타깃이 될 수 있습니다.위협 분석 1.정보 탈취의 위험:-Amazay는 사용자의 중요 정보를 탈취할 수 있는 기능을 가지고 있습니다.사용자 로그인 정보 개인 데이터, 기업의 중요한 자료 등이 위험에 노출될 가능성이 있습니다.2. 추가의 악성 프로그램 배포:-Amazay는 초기 감염 후에 추가의 말웨어를 다운로드하고 인스톨 할 수 있습니다.-이로써 시스템의 보안이 더욱 약화될 보다 넓은 피해를 일으킬 가능성이 있습니다.3. 위장과 트릭:-정상적인 문서파일로 위장하여 사용자가 틀림없이 파일을 열도록 유도합니다.-이들의 트릭은 감염의 위험을 높이고 사용자의 경계를 낮춥니다.예방 및 대응 조치 1.전자 메일의 보안 강화:-출처 불명의 전자 메일 첨부 파일의 실행을 피합니다.-전자 메일시스템에 안티 바이러스와 스팸필터를 적용합니다.2. 보안 인식 제고:-종업원에 보안 위험에 대해서 교육했으며 의심스러운 전자 메일을 조심하도록 하겠습니다.3. 시스템 보안 유지:-정기적인 보안 업데이트와 패치 적용으로 시스템을 최신 상태로 유지합니다.-보안 솔루션을 사용하여 실시간으로 시스템을 감시하고 위협을 검출합니다.Amazay는 e메일 악성 코드 공격의 전형적인 예이며, 사용자와 조직의 양쪽에 중대한 위험을 줄 수 있습니다.그러므로 전자 메일의 보안과 이용자의 보안 인식을 강화하는 것이 중요합니다.

이 데이터는 2023년 제3분기의 악성 코드 위협의 분포 악성 코드형의 특성과 위협을 분석 1. 다은 로더(45.6%)특징:전자 메일 첨부 파일을 통해서 유포되며 사용자가 파일을 다운로드하고 실행하면 감염됩니다.-대표적 예:”AmaDay”악성 코드.-위협: 다른 악성 코드를 다운로드하고 실행하고 추가 감염을 유발합니다.2. 인호 스틸러(36.4%)특징:사용자의 중요한 정보(로그인 데이터, 개인 정보 등)을 탈취하는 악성 코드입니다.-대표적 예:”에이전트 테슬라”,”폼 북”.-위협:사용자의 개인 정보와 기업의 중요한 데이터가 탈취 당할 위험이 있습니다.3. 백도어(14.4%)특징:원격으로 시스템을 제어할 수 있도록 하는 악성 코드입니다.-대표적 예:’레드 라인’.-위협:공격자가 시스템에 대한 완전한 제어권을 갖게 되며 이에 따른 추가의 악의가 있는 행동을 할 수 있습니다.4. 런 섬 웨어(3.4%)특징:시스템을 잠그고 복구를 위한 금전을 요구하는 악성 코드입니다.-대표적 예:’마루 록스’.-위협:중요한 데이터와 시스템 접속을 차단하고 복구에 금전을 요구합니다.5. 동전 마이너(0.1%)및 뱅킹(0.1%)-동전 마이너:암호 통화 채굴을 목적으로 하는 악성 코드입니다.-뱅킹:뱅킹 정보를 탈취할 목적으로 사용됩니다.-위협:시스템 자원을 소모하거나 금융 정보를 탈취할 수 있습니다.종합 분석-다양한 위협 이 통계는 사이버 보안의 다양한 위협을 나타내고 있습니다.각각의 말웨어 타입은 독특한 위협을 갖고 있고 이에 대한 적절한 대응이 필요합니다.-보안 전략의 중요성:기업 및 개인 사용자는 이들의 위협에 대비하고 포괄적인 보안 전략을 책정할 필요가 있습니다.여기에는 정기적인 보안 갱신, 보안 소프트웨어의 사용, 보안 인식 훈련 등이 포함될 필요가 있습니다.-지속적인 감시 및 대응: 새로운 악성 코드의 출현과 기존 악성 코드의 변형에 대비하고 지속적인 모니터링과 신속한 대응이 필요합니다.

![]()